SSO统一身份认证——CAS Server6.3.x配置HTTPS与申请证书(三)

背景

单点登录(SingleSignOn,SSO),就是通过用户的一次性鉴别登录。当用户在身份认证服务器上登录一次以后,即可获得访问单点登录系统中其他关联系统和应用软件的权限,同时这种实现是不需要管理员对用户的登录状态或其他信息进行修改的,这意味着在多个应用系统中,用户只需一次登录就可以访问所有相互信任的应用系统。这种方式减少了由登录产生的时间消耗,辅助了用户管理,是目前比较流行的。

单点登录的使用场景有很多,C/S、B/S架构的系统均可使用,通常是支持快速配置使用。

业内目前实现SSO的方式有很多种,在ToC场景下互联网公司通常使用的是OAuth2协议,而ToB场景下大家通常是囊括百家,既支持OAuth2又支持CAS,还滴支持LDAP。其造成的原因主要是因为在ToB场景下需要对接SSO的系统通常仅支持某个协议,而这类系统又不是同一个协议导致。

而我当前境况下就是既有ToC场景又有ToB场景,在该种情况下,我开始对其业内的各种协议进行整合集成,这一系列文章将对其业内各个协议从基础到深入、从搭建到二次开发进行记录,同时将其整理出来分享给大家。

简介

CAS是Central Authentication Service的缩写,中央认证服务,一种独立开放指令协议。CAS 是 耶鲁大学(Yale University)发起的一个开源项目,旨在为 Web 应用系统提供一种可靠的单点登录方法,CAS 在 2004 年 12 月正式成为 JA-SIG 的一个项目。

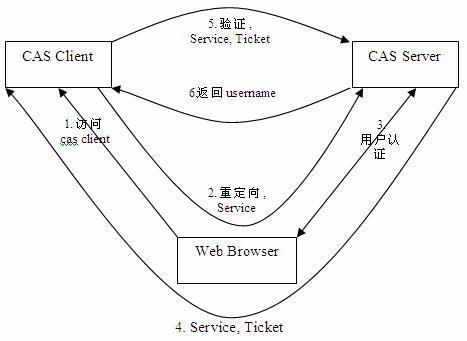

其主结构由CAS Server、CAS Client两部分组成。下图为官方提供的结构图,大家可以作为参考进行理解。

环境

主要使用的环境如下

服务器系统:windows 10

环境:OpenJDK 11

web中间件:tomcat9

CAS Server:6.3.x

数据库:MariaDB 或 PostgreSQL

证书地址:

正文

在开始之前,我们需要准备一个自己的域名,最好对其已进行备案,因为我们下面需要使用到外网,当然如果你没有这个域名,那请翻到本节的第二部分,在本地完成证书的生成与使用,并在本地配置hosts进行访问。

第一部分:

1、对其域名申请一个免费的证书。

单个子级域名的免费证书申请有很多种,可以通过阿里云、腾讯云等进行申请,具体使用哪个看你的域名托管在谁家,例如域名在阿里云,那建议你使用阿里云平台中的SSL证书产品模块进行申请。

如果有需要DV OV EV级别的通配符域名,我可以给大家代购进行办理,有需要的可以私信我,买两年赠一年。

1.1、打开阿里云证书购买页面

1.2、页面显示为购买DV单域名证书,购买费用为0元,点击立即购买。

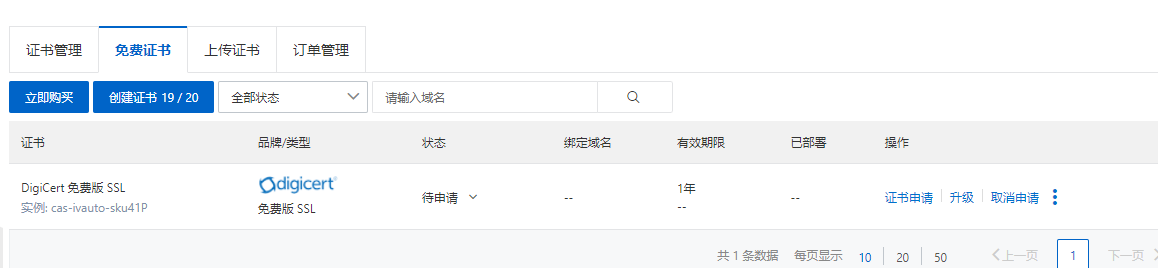

1.3、此时我们进入证书管理页面——切换至免费证书页签,发现可创建证书数量变成了20个,点击进行创建。

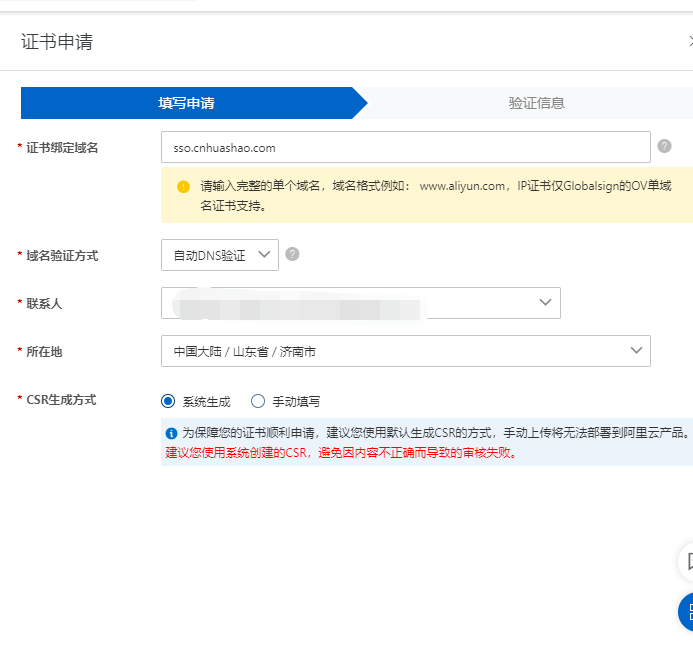

1.4、点击证书申请,填写需要使用的子域名,这里如果是阿里托管的域名,则验证方式自动变为自动DNS验证。

1.5、点击下一步后,进入如下页面,这时因我们的域名是阿里云托管,因此1、2、两步已自动完成,我们直接跳过,点击3、验证,显示下图中域名验证成功,表示已经全部设置完毕,点击提交审核。

通常,提交审核后没有问题马上就会签发,个别有延迟的也是24小时以内会有结果。

1.6、点击下载,选择tomcat证书,下载保存。

第二部分

这里是我们手里没有合适的域名,这时我们需要在本地进行创建证书,我们可以直接复用cas.example.org域名,这样我们生成证书更方便一些。如果不使用该域名也可以,不过需要通过keytool创建自签证书,这里我们复用一下官方默认的域名和证书的密码。

默认使用的域名:cas.example.org

默认使用的证书密码:changeit

打开IDEA底部的Terminal,输入gradlew createKeystore

E:\IdeaProjects\cas-server>gradlew createKeystore

该方法会自动创建一个thekeystore证书文件,并存放在当前项目目录下的/etc/cas目录下。这时我们直接使用该证书,是可以使用的,但是页面上会显示不安全,如果想要安全需要执行如下代码,添加到java的可信认证书中。

E:\IdeaProjects\cas-server>keytool -import -keystore "C:\Program Files\Java\jdk-11.0.2\lib\security\cacerts" -file /etc/cas/thekeystore -alias cas

进行到这一步,我们下面出现了两种情况,一种是我们当前使用的外部tomcat方式,没有使用其内置的。这里我们可以按照第三部分继续向下即可。

而另一种是我们使用的gradlew run 启动的,使用内置Spring Boot框架内置的tomcat启动,这时我们需要修改IDEA中cas-server项目的配置文件了。

修改cas-server\src\main\resources\application.properties配置文件中如下属性:

##

# CAS Web Application Embedded Server SSL Configuration

#

server.ssl.key-store=file:/etc/cas/thekeystore

server.ssl.key-store-password=changeit

server.ssl.key-password=changeit

cas.server.name={不携带协议头的证书域名地址}

打开IDEA底部的Terminal,输入gradlew build进行重新编译

E:\IdeaProjects\cas-server>gradlew.bat build

Deprecated Gradle features were used in this build, making it incompatible with Gradle 7.0.

Use '--warning-mode all' to show the individual deprecation warnings.

See https://docs.gradle.org/6.8.1/userguide/command_line_interface.html#sec:command_line_warnings

BUILD SUCCESSFUL in 5s

5 actionable tasks: 2 executed, 3 up-to-date

E:\IdeaProjects\cas-server>

再次执行gradlew run进行启动,再次打开发现证书已生效。

第三部分

2、对于我们当前本地使用的tomcat进行配置证书。

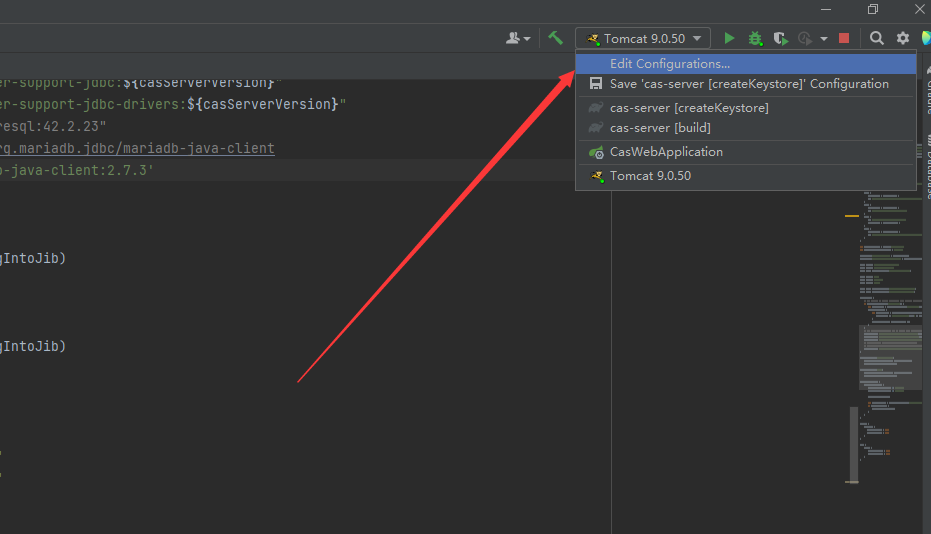

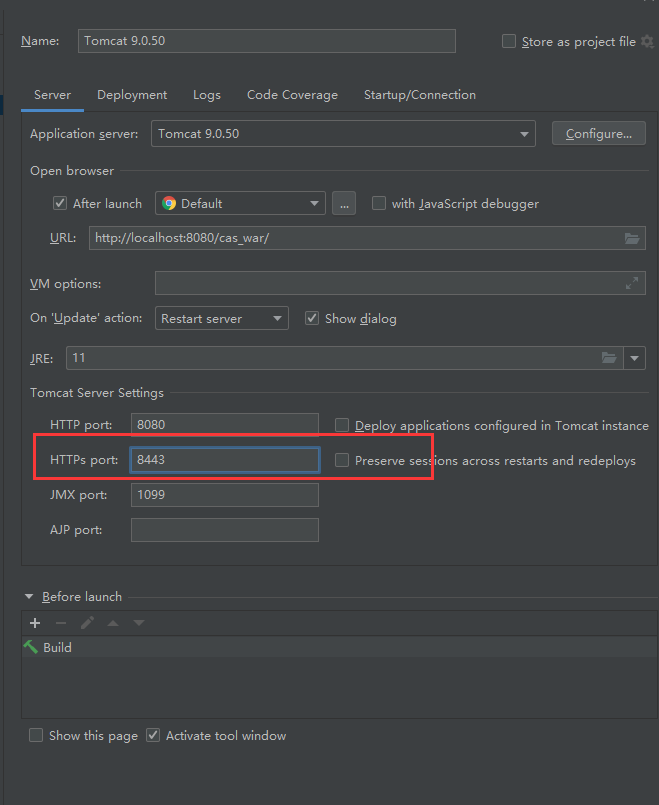

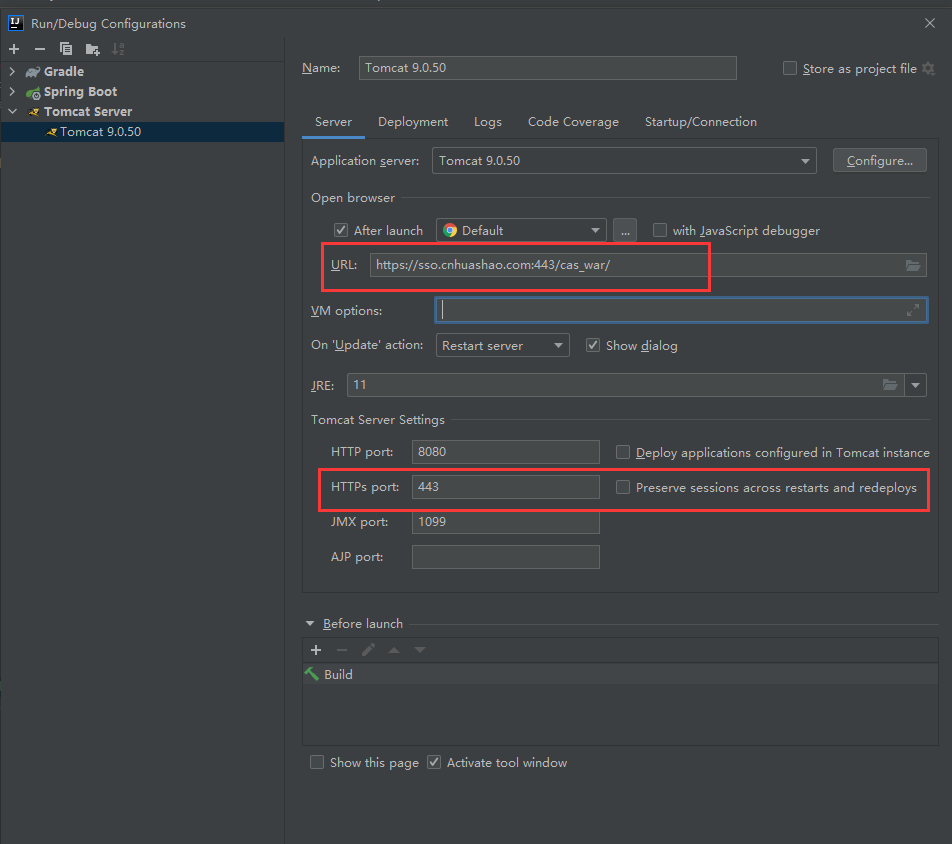

2.1、打开我们的IDEA——tomcat配置,将其https端口填入8443

2.2、打开tomcat存放的目录,找到apache-tomcat-9.0.50\conf\server.xml文件,打开编辑,修改87-93行

<Connector port="8443" protocol="org.apache.coyote.http11.Http11NioProtocol"

maxThreads="150" SSLEnabled="true">

<SSLHostConfig>

<Certificate certificateKeystoreFile="conf/证书名字.pfx"

type="RSA" certificateKeystorePassword="替换为下载下来的密码文件内容"/>

</SSLHostConfig>

</Connector>

这里我们将下载下来的证书存放在apache-tomcat-9.0.50\conf\目录里面,自己也可以放到别的地方,这里支持绝对路劲和相对路径。

注:由于tomcat默认使用的是Nio模式,不要启用org.apache.coyote.http11.Http11AprProtocol,如果你想使用apr模式,请参见我之前的文章进行安装完毕tomcat并启用了apr模式后再进行设置。

好了现在我们tomcat的证书已经安装完成,切换回IDEA——cas-server项目。

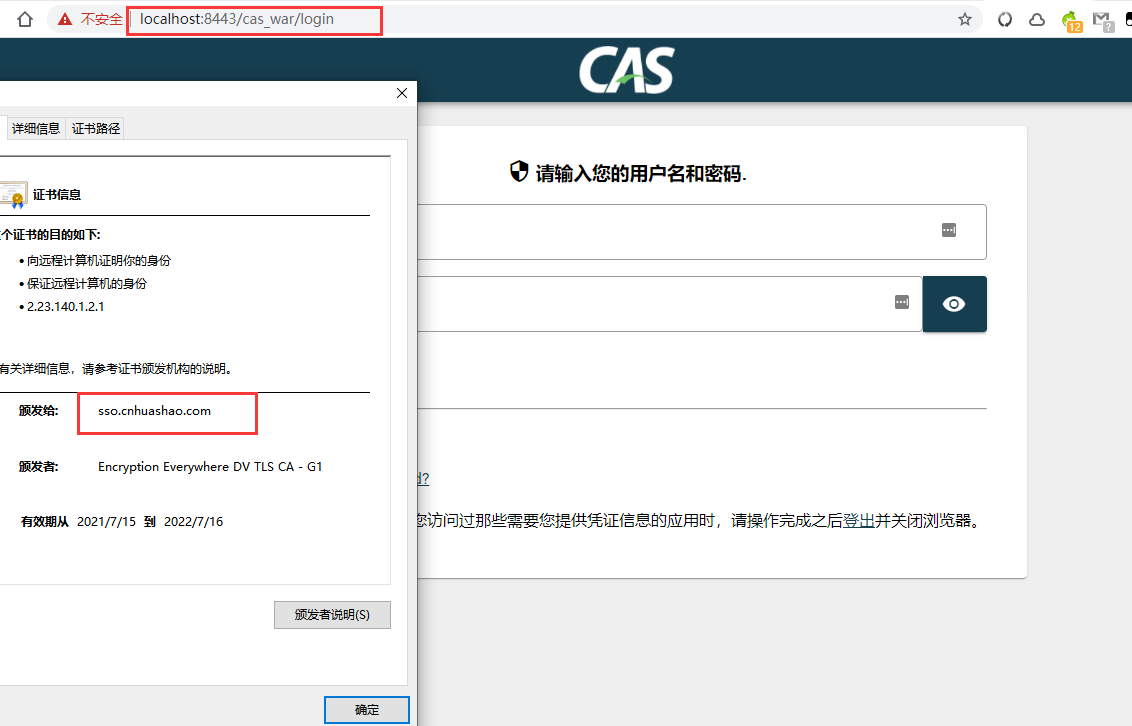

其实这时我们启动是可以访问的,不过显示的是不安全的。

简单的方式是我们在C:\Windows\System32\drivers\etc\hosts文件底部增加

127.0.0.1 sso.cnhuashao.com

这样一句话,这样浏览器访问该域名时就自动跳转到了127.0.0.1,这时再次访问,我的连接就变成了安全的了。

当然在生产情况下时我们就需要配置域名的解析和外网IP了,让其域名解析到我们的服务器上,后续我们再进行讲解。

为了更方便与后续的使用调试,我们对其进行修改一下IDEA中的tomcat设置。

修改一下之前的apache-tomcat-9.0.50\conf\server.xml文件,将其8443端口更改为443

<Connector port="443" protocol="org.apache.coyote.http11.Http11NioProtocol"

maxThreads="150" SSLEnabled="true">

<SSLHostConfig>

<Certificate certificateKeystoreFile="conf/证书名字.pfx"

type="RSA" certificateKeystorePassword="替换为下载下来的密码文件内容"/>

</SSLHostConfig>

</Connector>

再次启动,我们访问的地址就变得简洁了一些。

至此,我们本节的配置就完成了。

下一节我们将对其配置文件进行拆分,用于满足我们日常开发、演示、生产等环境的使用。

本文声明:

知识共享许可协议

本作品由 cn華少 采用 知识共享署名-非商业性使用 4.0 国际许可协议 进行许可。