SSO统一身份认证——CAS Server6.3.x全局拦截器尝试(七)

背景

单点登录(SingleSignOn,SSO),就是通过用户的一次性鉴别登录。当用户在身份认证服务器上登录一次以后,即可获得访问单点登录系统中其他关联系统和应用软件的权限,同时这种实现是不需要管理员对用户的登录状态或其他信息进行修改的,这意味着在多个应用系统中,用户只需一次登录就可以访问所有相互信任的应用系统。这种方式减少了由登录产生的时间消耗,辅助了用户管理,是目前比较流行的。

单点登录的使用场景有很多,C/S、B/S架构的系统均可使用,通常是支持快速配置使用。

业内目前实现SSO的方式有很多种,在ToC场景下互联网公司通常使用的是OAuth2协议,而ToB场景下大家通常是囊括百家,既支持OAuth2又支持CAS,还滴支持LDAP。其造成的原因主要是因为在ToB场景下需要对接SSO的系统通常仅支持某个协议,而这类系统又不是同一个协议导致。

而我当前境况下就是既有ToC场景又有ToB场景,在该种情况下,我开始对其业内的各种协议进行整合集成,这一系列文章将对其业内各个协议从基础到深入、从搭建到二次开发进行记录,同时将其整理出来分享给大家。

简介

CAS是Central Authentication Service的缩写,中央认证服务,一种独立开放指令协议。CAS 是 耶鲁大学(Yale University)发起的一个开源项目,旨在为 Web 应用系统提供一种可靠的单点登录方法,CAS 在 2004 年 12 月正式成为 JA-SIG 的一个项目。

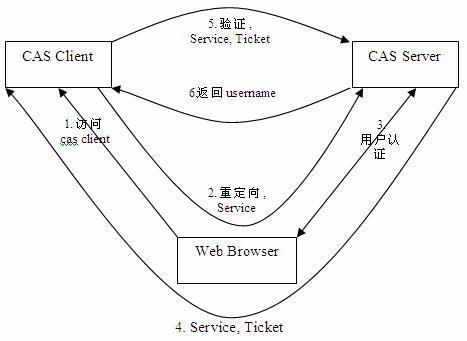

其主结构由CAS Server、CAS Client两部分组成。下图为官方提供的结构图,大家可以作为参考进行理解。

环境

主要使用的环境如下

服务器系统:windows 10

环境:OpenJDK 11

web中间件:tomcat9

CAS Server:6.3.x

数据库:MariaDB 或 PostgreSQL

正文

在我们日常开发项目时,经常需要制作全局的过滤,以便于实现一些全局性的功能,例如全局IP白名单、全局头过滤、XSS攻击拦截、防SQL注入等等功能,而在CAS Server中,我们应该如何来实现一个Filter呢?下面我们使用Java中常见的拦截器编写方法进行展开本节的内容。

1、在src\main\java\com\ctsso\filter包中创建一个拦截器

package com.ctsso.filter;

import javax.servlet.*;

import java.io.IOException;

/**

* 类 {@code MyFilter} 我自己的拦截器 <br> 我自己的拦截器.

*

* <p>详细描述

* <p>

* @author <a href="mailto:lz2392504@gmail.com">CN華少</a>

* @see Filter

* @since v1.0.0

*/

public class MyFilter implements Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException {

Filter.super.init(filterConfig);

}

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

System.out.println("已进入拦截器");

filterChain.doFilter(servletRequest, servletResponse);

}

@Override

public void destroy() {

Filter.super.destroy();

}

}

2、在src\main\webapp\WEB-INF\web.xml中增加拦截器配置,先使其所有全部拦截均经过该拦截器,有时我们也会把CSS等一些静态资源地址排除在外。

<?xml version="1.0" encoding="UTF-8"?>

<web-app version="3.1"

metadata-complete="true"

xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_3_1.xsd">

<filter>

<filter-name>myFilter</filter-name>

<filter-class>com.ctsso.filter.MyFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>myFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

</web-app>

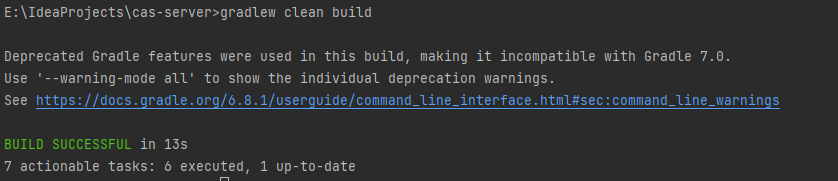

3、在IDEA的Terminal中执行gradlew clean build,进行清除并重新编译一个war包,并启动tomcat测试。

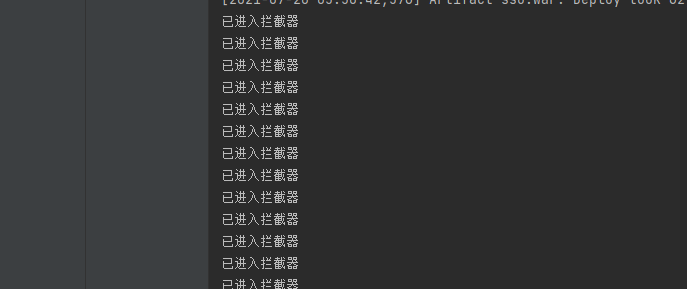

仅进行访问登录页面,观察控制台打印的日志情况。

拦截器中的输出已成功打印,证明其拦截器已生效,可以在其中展开相关业务了。

至此我们发现其CAS Server项目中我们进行编写拦截器并添加入项目的web.xml中是可以有效加载起来的(本来就是个Java项目嘛),后续我们就可以在其中展开相关业务设计了,欢迎大家持续关注作者,一起探索CAS Server更多用法。

本文声明:

知识共享许可协议

本作品由 cn華少 采用 知识共享署名-非商业性使用 4.0 国际许可协议 进行许可。